Endnu en gang, og vi har allerede mistet antallet, er Android-brugere, der husker, har en markedsandel, der tegner sig for omkring 85% af mobile enheder, igen påvirket af tilstedeværelsen af malware, der kort sagt kan efterligne legitime apps for at stjæle dine betalingsoplysninger og "gå" og shoppe med dine penge.

Det er ikke rigtig en ny trussel, men en en meget mere avanceret, sofistikeret og farlig version af en allerede kendt malware da det endda er i stand til at efterligne bekræftelses-SMS for at stjæle data, kredit- og betalingskort og bankkonti fra brugerne.

En så farlig som endnu ukendt trussel

I mere end et år eksistensen af Trojan-Banker.AndroidOS.Faketoken. Imidlertid har skaberne af denne Android-malware formået at perfektionere den med et sådant sofistikeret niveau, at det har vækket alarm blandt cybersikkerhedseksperter. Så meget, at Forskere spekulerer stadig på, hvordan de har været i stand til at opnå sådan farlig malware.

Det mest negative ved denne nye trussel er det eksperter ved stadig ikke, hvordan enhedens infektion opstår. fra SecureList informere som allerede har analyseret malware og gradvist indtaster dens kode og lærer mere om det, er det imidlertid vanskeligt at finde en "modgift", når infektionsvejen er ukendt. Og dette til trods for at det er en kendt trussel, men vi insisterer, forbedret og sofistikeret.

Som vi sagde ovenfor, Trojan-Banker.AndroidOS.Faketoken det er en malware, der allerede er kendt af cybersikkerhedsfællesskabet i omkring et år. Faktisk er det inkluderet i en liste over vira til Android, og nogle antivirusprogrammer har allerede foranstaltninger mod det. Alligevel, denne nye version er meget mere kraftfuld og farlig, så meget, at dens virkelige virkning stadig er ukendt. Lad os huske, at denne "krig" mellem vira og antivirus mellem trusler og cyber og løsninger stort set reagerer på spillet "kat og mus". Cyberkriminelle er altid et skridt foran sikkerhedseksperter. Det er en logisk situation, som i selve livet: hvordan man finder et middel mod en sygdom, hvis eksistens er ukendt? Nøglen ligger i hastigheden til at kende og forstå truslen og frem for alt at finde og anvende den effektive løsning. I øjeblikket, cybersikkerhedseksperter er stadig overrasket over både operationen og intentionerne med denne malware så sofistikeret.

Hvordan fungerer denne nye malware til Android?

Denne sofistikerede nye version af Trojan-Banker.AndroidOS.Faketoken Det er installeret i Android-operativsystemet, og efter at have skjult sig, så det ikke kan ses, begynder det at arbejde, uden at brugeren bemærker det. For det, det spionerer på alle de applikationer, som brugeren starter, og alle de foretagne opkald og registrerer denne aktivitet, der senere sendes til en ukendt server, især enhver form for information, der har at gøre med kreditkort, bankkonti osv.

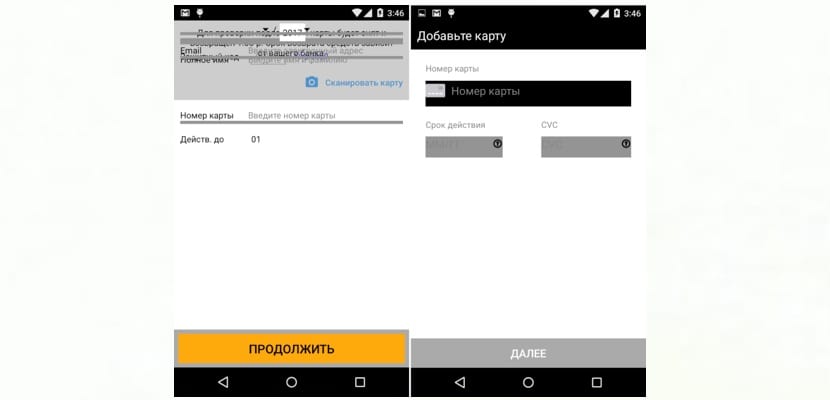

Men den virkelige fare ligger i, at denne malware overlays på andre bank- og betalingsapps legitim. Mens brugeren mener, at de indtaster deres data i den oprindelige app, er det, de faktisk laver, at levere deres personlige bank, betaling og information til disse cyberkriminelle. Efterligningen er absolut: design, farver, skrifttyper osv. Er identiske med den oprindelige applikation.

Du tænker måske på trods af, at denne malware er i stand til at få fat i din bank og betalingsoplysninger, vil din banks SMS-verifikationssystem, der sender en valideringskode til din smartphone, hver gang du foretager et køb, forhindre tyveri. Desværre er dette ikke tilfældet siden denne malware udspionerer også SMS-beskeder og er i stand til at kopiere disse koder og send dem til en fjernserver sådan, at du vil ikke indse, hvad der sker, før du ser den afmatning, der har ramt din konto.

Det ser ud til, at malware blev spredt via en fotoindlejret besked, der indeholdt den. Seriøst, har vi ikke lært noget endnu? Åbn aldrig en besked, hvis afsender du ikke kender, slet den med det samme.