À l'heure actuelle, nous sommes très habitués au fait que des failles de sécurité se révèlent pratiquement tous les jours qui ont été soit détectées à temps par les différentes entreprises qui sont professionnellement engagées dans ce domaine, soit exploitent directement face à différentes entreprises, compromettant accessoirement les données de des millions d'utilisateurs qui utilisent ces services quotidiennement et voient comment leur les identifiants et les données personnelles sont vendus au plus offrant sur Internet profond.

Cette fois, nous devons parler d'Apple, une entreprise dont les produits ont toujours été considérés comme sûrs par certains utilisateurs ou plutôt comme «inintéressant' pour les autres. Je dis cela de peu d'intérêt car le nombre d'utilisateurs qui utilisaient il y a 10 ans un ordinateur Apple était pratiquement négligeable par rapport aux utilisateurs qui utilisaient d'autres systèmes d'exploitation à l'époque, par exemple Windows ou Linux, ce qui faisait des gens qui ont tendance à prendre L'avantage de ce genre de faille mise généralement sur l'attaque de ce type de système d'exploitation puisque l'impact de leur logiciel sera bien plus important.

Le problème détecté n'est pas typique de macOS mais plutôt de la documentation fournie par Apple lui-même

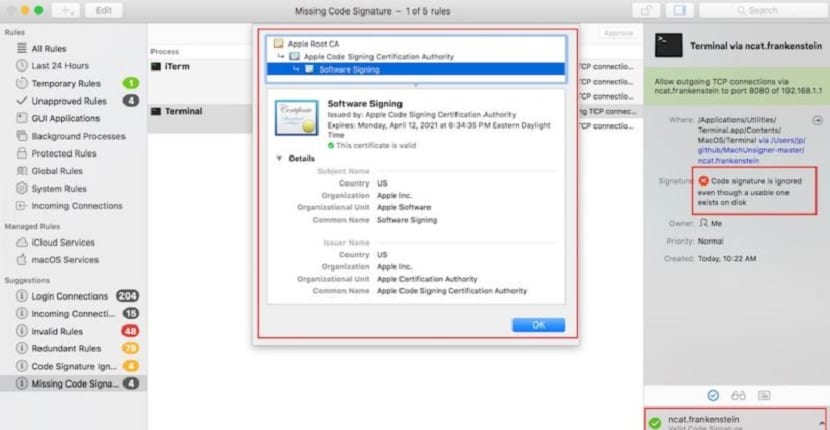

Pour entrer un peu plus dans les détails, nous devons nous concentrer sur un problème présent depuis plus de 11 ans dans le système d'exploitation macOS, ce qui est beaucoup plus grave que vous ne pouvez l'imaginer puisque tout type d'application malveillante pourrait profiter de cette faille de sécurité pour apparaître comme signé par Apple. Cela signifie qu'en essayant de l'ouvrir, il ne déclenche pas Gatekeeper, le système de sécurité installé par défaut dans le système d'exploitation et responsable de l'exécution d'applications tierces non vérifiées par Apple.

Notez que non seulement Gatekeeper ne fonctionnait pas, mais que les systèmes antivirus développés spécifiquement pour détecter les logiciels malveillants dans le système d'exploitation développé par Apple n'ont pas non plus donné l'alerte, car ces applications, bien qu'elles n'aient pas passé l'examen minutieux d'Apple, ils sont passés totalement inaperçus car, clairement, il semblait être signé par la société nord-américaine, ce qui les a fait vérifier et exempts d'éventuelles failles de sécurité pouvant compromettre les performances et la sécurité des équipements.

Bien qu'il n'y ait pas eu d'annonce officielle à cet égard, Apple a mis à jour toute la documentation disponible pour les développeurs

Pour mieux comprendre ce problème, dites-vous que lorsqu'une application réussit les contrôles de sécurité d'Apple et oblige l'entreprise à la signer numériquement, le système d'exploitation l'introduit dans un type de liste blanche d'applications vérifiées par l'entreprise qui sont conformes aux normes du système lui-même. À ce stade, il semble que le vrai problème qui résidait dans macOS n'était pas avec le système d'exploitation lui-même en particulier, mais plutôt la faute était la documentation que les développeurs avaient pour signer des applications par Apple.

Sur la base des déclarations de Patrick Wardle, l'un des développeurs qui a réussi à découvrir cette faille de sécurité dangereuse dans macOS:

Selon les chercheurs, le mécanisme utilisé par de nombreux outils de sécurité macOS depuis 2007 pour vérifier les signatures numériques est trivial. En conséquence, il a été possible pour quelqu'un de transmettre un code malveillant tel qu'une application qui a été signée avec la clé qu'Apple utilise pour signer ses applications.

Pour être clair, ce n'est pas une vulnérabilité ou un bug dans le code d'Apple ... c'est essentiellement la faute d'une documentation peu claire et déroutante qui a conduit les gens à abuser de leur API.

Apparemment, Apple aurait travaillé sur la façon de résoudre ce problème depuis un certain temps, qui semble avoir déjà été réparé si l'on tient compte du fait que la société a complètement mis à jour la documentation disponible pour les développeurs, se terminant ainsi par un problème de sécurité très critique que tous les utilisateurs de macOS ont depuis, plus ou moins, environ 11 ans.