Átmeneti időszakban élünk, amikor sok elemző és vállalat bombáz minket, megmutatva nekünk, és bizonyos esetekben elhitetve velünk, hogy egy olyan világban élünk, ahol a biztonság, a modern társadalom egyik pillére, úgy tűnik, hogy mi megígérte, de mit soha nem voltunk egyének, ami nyilvánvalóvá válik, amikor nap mint nap internetezünk, egy olyan rendszer, amely a kommunikációnk alapjává vált, és amely teljesen bizonytalannak tűnik.

Új bizonyítékunk van arra, amit nemrégiben készített legújabb kiadványaiban próbálok elmondani Samy kamkar. Azok számára, akik még soha nem hallották ezt a nevet, csak mondják el, hogy ez nem kevesebb, mint az egyik fehér kalap hacker vagy etikus hacker Pillanatnyilag leghíresebb, amelynek feladata egy olyan eszköz fejlesztése, amely elegendő kapacitással képes feltörni a számítógépet kevesebb, mint egy perc alatt.

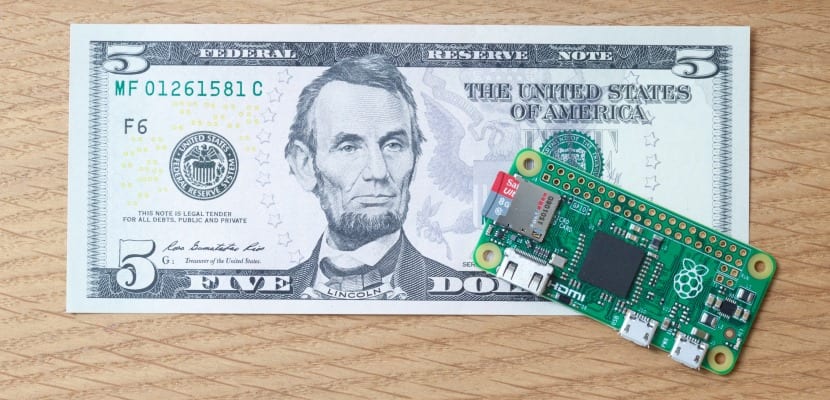

Csak 5 dollárral rendelkezel a szükséges hardverrel, hogy kevesebb, mint egy perc alatt feltörd a számítógépet

Pontosan azért, mert nem hacker használni, vagyis olyan személy, aki bármilyen típusú hibát, hibát, hátsó ajtót keres (bárhogy is hívjuk) vegye át a számítógép irányítását és keresse gonoszságát, úgy döntött, hogy nyilvánosságra hozza mind a felfedezését, mind a módját és módszertant, amellyel folytathatja ezt a munkát, miután figyelmeztette a támadó szoftvert birtokló vállalatokat, hogy átvegyék az irányítást a számítógép felett, és hogy ezek termékeik foltosak.

Amint ugyanezen bejegyzés címében olvasható, csupán 5 dolláros beruházásról beszélünk, hogy bármilyen számítógépet irányíthassunk. Hogyan is lehetne másképp, ehhez olyan vezérlőre van szükségünk, mint a Málna Pi Zero. Ahhoz, hogy ez lehetséges legyen, a híres táblának tartalmaznia kell egy rosszindulatú programot, amely USB-n vagy Thunderbolt-on keresztül csatlakoztatva képes Ethernet-eszköz emulálására és a számítógép összes kimeneti kapcsolatának megtámadására. Ennek köszönhetően rá tudja csalni, hogy szó szerint eltérítse az azon áthaladó internetes forgalmat.

Ez apróságnak tűnhet, de a támadásban az a fontos, hogy vele együtt a rendszer képes legyen ellopni a számítógépen található összes cookie-t amikor a felhasználó HTTPS internetes titkosítás nélküli oldalak böngészésére használja. Az ötlet, amelyet később követnek, az összes olyan szolgáltatás feltárása, amelyet meglátogatott, amelyekben viszont azonosította magát, ugyanakkor a támadott számítógép belső útválasztója ki van téve, hogy távolról elérhető legyen.

Saját szavai szerint kamkar:

Én, mint támadó hozzáférhetek a Raspberry Pi-hez, és megkaphatom a cookie-kat, és beléphetek ugyanazokra a webhelyekre, mint te. Ehhez nincs szükségem jelszóra vagy felhasználónévre.

Ennek a technikának köszönhetően bárki meghamisíthatja az Ön személyazonosságát minden olyan webhelyen, amelyet korábban a számítógépéről elért.

Mint látható, valóban bebizonyosodott, hogy bármilyen 5 dolláros befektetéssel, minimális tudással kevesebb, mint egy perc alatt feltörhet egy számítógépet, ellophatja az összes cookie-t és webes forgalmat, majd amikor eljön az ideje, felhasználja ezeket az információkat ön ellen, a legjobb rosszban képes kiszorítani az identitásodat bármilyen típusú társadalmi hálózatban, például.

Néha az igazság az a legegyszerűbb módszer a leghatékonyabb És amint ez az etikus hacker megmutatja, néha nagyon könnyen veszélyeztetheti a számítógép adatait, annak ellenére, hogy jelszóval védett hozzáféréssel rendelkezik. Nem akarok elbúcsúzni anélkül, hogy megadnám a sok figyelmeztetés egyikét, amelyet általában a témához kapcsolódó beszélgetések során adnak, és ami nem ajánlatos a berendezést felügyelet nélkül hagyni nyilvános helyen, még akkor sem, ha zárva van.

Számomra úgy tűnik, hogy a számítógép feltörése olyasmi, amit 5 euróval nem ázok meg.