Sekali lagi, dan kami sudah kehilangan hitungan, pengguna Android yang, ingatlah, memiliki pangsa pasar yang mewakili sekitar 85% perangkat seluler, kembali terpengaruh oleh kehadiran malware yang, singkatnya, dapat menyamar sebagai aplikasi yang sah untuk mencuri detail pembayaran Anda dan "pergi" berbelanja dengan uang Anda.

Ini sebenarnya bukan ancaman baru, tapi a versi yang jauh lebih canggih, canggih, dan berbahaya dari malware yang dikenal karena bahkan mampu meniru SMS verifikasi untuk mencuri data, kartu kredit dan debit, dan rekening bank dari pengguna.

Ancaman berbahaya yang belum diketahui

Selama lebih dari satu tahun keberadaan Trojan-Banker.AndroidOS.Faketoken. Namun para pencipta malware Android ini telah berhasil menyempurnakannya dengan tingkat kecanggihan sedemikian rupa hingga sempat menimbulkan kewaspadaan di kalangan pakar keamanan siber. Begitu banyak Para peneliti masih bertanya-tanya bagaimana mereka bisa mencapai malware berbahaya tersebut.

Hal paling negatif tentang ancaman baru ini adalah itu ahli masih belum tahu bagaimana infeksi perangkat terjadi. Dari SecureList mereka melaporkan yang telah menganalisis perangkat lunak jahat dan secara bertahap memasukkan kodenya dan mempelajari lebih lanjut tentangnya, namun, sulit untuk menemukan "penawar" ketika jalur infeksi tidak diketahui. Dan ini terlepas dari kenyataan bahwa itu adalah ancaman yang diketahui tetapi, kami bersikeras, ditingkatkan dan canggih.

Seperti yang kami katakan di atas, Trojan-Banker.AndroidOS.Faketoken itu adalah malware yang sudah dikenal oleh komunitas keamanan siber selama sekitar satu tahun. Faktanya, itu termasuk dalam daftar virus untuk Android dan beberapa antivirus sudah memiliki tindakan untuk melawannya. Namun, versi baru ini jauh lebih kuat dan berbahaya, sedemikian rupa sehingga dampak sebenarnya masih belum diketahui. Mari kita ingat bahwa "perang" antara virus dan antivirus, antara ancaman dan dunia maya dan solusi, sebagian besar menanggapi permainan "kucing dan tikus". Penjahat dunia maya selalu selangkah lebih maju dari pakar keamanan. Ini adalah situasi yang logis, seperti dalam kehidupan itu sendiri: bagaimana menemukan obat untuk penyakit yang keberadaannya tidak diketahui? Kuncinya terletak pada kecepatan untuk mengetahui dan memahami ancaman dan, yang terpenting, menemukan dan menerapkan solusi yang efektif. Untuk saat ini, Pakar keamanan siber masih terkejut dengan operasi dan tujuan malware ini sangat canggih.

Bagaimana cara kerja malware baru untuk Android ini?

Versi baru yang canggih dari Trojan-Banker.AndroidOS.Faketoken Itu diinstal pada sistem operasi Android dan, setelah menyembunyikan dirinya sehingga tidak dapat dilihat, itu mulai bekerja tanpa pengguna menyadarinya. Untuk itu, itu memata-matai semua aplikasi yang dijalankan pengguna dan semua panggilan yang dilakukan, merekam aktivitas ini yang kemudian dikirim ke server yang tidak dikenal, terutama semua jenis informasi yang berhubungan dengan kartu kredit, rekening bank, dan sebagainya.

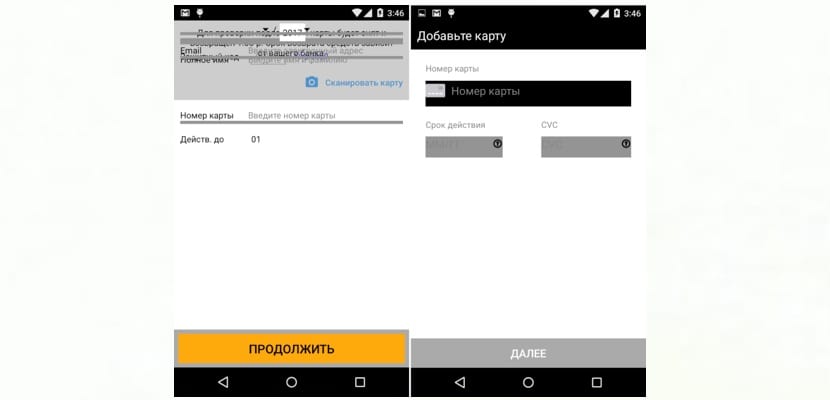

Namun bahaya sebenarnya terletak pada kenyataan bahwa malware ini overlay pada aplikasi perbankan dan pembayaran lainnya sah. Jadi, meskipun pengguna yakin bahwa mereka memasukkan data mereka di aplikasi asli, yang sebenarnya mereka lakukan adalah memberikan perbankan pribadi, pembayaran, dan informasi kepada para penjahat dunia maya ini. Peniruannya mutlak: desain, warna, font, dll. Identik dengan aplikasi aslinya.

Anda mungkin berpikir bahwa, meskipun malware ini dapat mengakses bank dan detail pembayaran Anda, sistem verifikasi SMS bank Anda, yang mengirimkan kode validasi ke ponsel cerdas Anda setiap kali Anda melakukan pembelian, akan mencegah pencurian. Sayangnya, hal ini tidak terjadi sejak saat itu malware ini juga memata-matai pesan SMS dan mampu menyalin kode-kode ini dan mengirimnya ke server jauh sedemikian rupa Anda tidak akan menyadari apa yang terjadi sampai Anda melihat penurunan yang melanda akun Anda.

Tampaknya malware itu disebarkan melalui pesan foto yang disematkan di dalamnya. Serius, apa kita belum belajar apapun? Jangan pernah membuka pesan yang pengirimnya tidak Anda kenal, hapus segera.