Duża liczba plików ze złośliwym kodem, które istnieją w Internecie, może być głównym powodem przyjęcia przez nas wskazówek i praktycznych przewodników, o których wspomnimy w tym artykule, a których jedynym celem jest spraw, aby bezpieczeństwo systemu Windows zwyciężyło dla naszego większego komfortu pracy.

Biorąc pod uwagę, że istnieją różne drogi zarażenia, którymi w danym momencie możemy być ofiarami, bezpieczeństwo naszego systemu operacyjnego musi być jednym z głównych aspektów, które należy wziąć pod uwagę.

1. Popraw bezpieczeństwo dzięki dobremu programowi antywirusowemu

Jeśli chodzi o dobry program antywirusowy, koniecznie staramy się wspomnieć, że należy go zapłacić; Darmowe narzędzie wiąże się z pewnymi ograniczeniami, te same, które mogą umożliwiać wprowadzenie pliku złośliwego kodu na nasz komputer.

Wirusy, trojany, złośliwe oprogramowanie, oprogramowanie szpiegujące i kilka innych plików złośliwego kodu pochodzą nie tylko z różnych środowisk internetowych, ale także Mogą być zintegrowane z niektórymi wtyczkami naszej przeglądarki internetowej, środowisku, którego bezpłatne aplikacje zazwyczaj nie są w stanie wykryć.

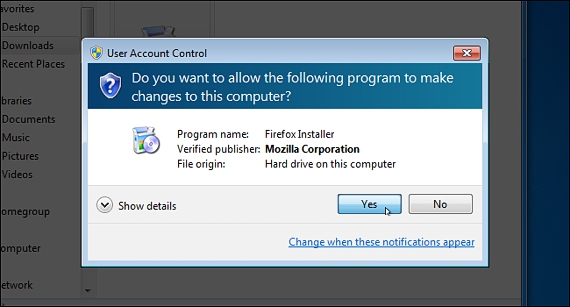

2. Niech UAC będzie zawsze aktywowany

UAC (Kontrola konta użytkownika) jest generalnie zawsze aktywna, chociaż niektóre narzędzia i aplikacje proszą użytkownika o tymczasowe wyłączenie tej funkcji; Sytuacja ma zazwyczaj miejsce, gdy próbujesz zainstalować jakiś rodzaj aplikacji, w której chcesz zarejestrować nielegalny numer seryjny.

Począwszy od systemu Windows 7, ta funkcja UAC będzie zawsze domyślnie aktywowana, a funkcja ta ma na celu zapobieganie infekcji systemu operacyjnego złośliwym oprogramowaniem (pęknięciem).

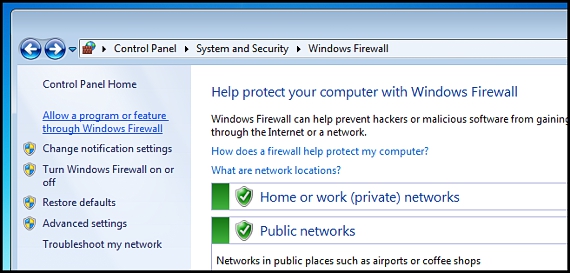

3. Zawsze konfiguruj i włączaj Zaporę sieciową

To kolejny aspekt bezpieczeństwo które musimy zawsze brać pod uwagę, środowisko, które Nigdy w życiu nie powinniśmy go dezaktywować ponieważ w ten sposób pozwolilibyśmy każdemu typowi zagrożenia przedostać się do systemu Windows.

Począwszy od systemu Windows XP, Zapora systemu Windows jest domyślnie aktywowana; Jeśli istnieje narzędzie, co do którego mamy pewność, że nie zawiera złośliwego kodu, możemy to zrobić skonfiguruj tę zaporę sieciową, aby umożliwić bezpośrednie połączenie pomiędzy naszym zespołem a odpowiednimi serwerami.

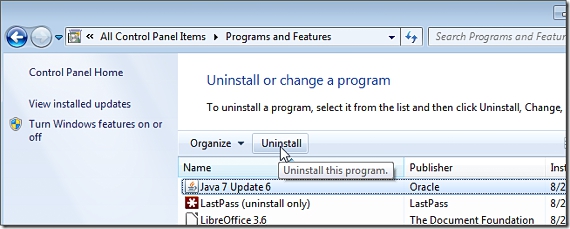

4. Wyłącz Javę

Java jest jednym z narzędzi powszechnie używanych do odwiedzania niektórych witryn internetowych; Niestety, jeśli użytkownik nie posiada najnowszej wersji tej wtyczki, może paść ofiarą jakiegoś rodzaju złośliwego pliku z kodem.

Java padła ofiarą wielu ataków ze względu na ogromne luki w zabezpieczeniach i wykorzystywane przez nie dziury hakerzy, którzy próbują zbierać informacje za pomocą różnych internetowych plików cookie. Wskazane jest odinstalowanie Javy z systemu Windows, chociaż jeśli jest to naprawdę potrzebne, aplikacja, która tego zażąda, zainstaluje ją ponownie.

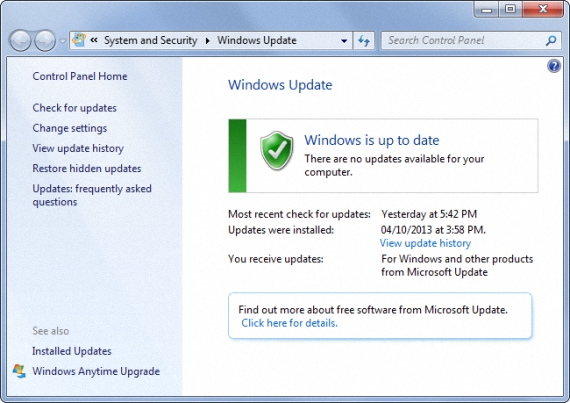

5. Aktualizuj system za pomocą usługi Windows Update

Pomimo niepowodzeń, jakie mogą wystąpić w przypadku niektórych aktualizacji systemu Windows, zawsze zaleca się przeprowadzenie ich w naszym systemie operacyjnym.

Dzieje się tak dlatego, że Microsoft sugeruje nowe poprawki, których celem jest: zatkać niektóre dziury Bezpieczeństwo; Wiele z tych poprawek ma na celu naprawienie błędów, które zazwyczaj występują w różnych przeglądarkach internetowych lub w niektórych aplikacjach innych firm.

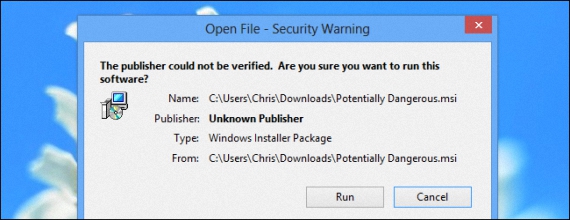

6. Zainstaluj bezpieczne aplikacje w systemie Windows

Duża liczba osób poświęciła się próbom pobrania i zainstalowania aplikacje pobrane z torrenta, które zazwyczaj mają pewne zagrożenia w swoich pęknięciach.

Z tego powodu aplikacje należy pobierać wyłącznie z oficjalnych witryn, a nie z podejrzanych.

7. Unikaj instalowania pirackiego oprogramowania

Aspekt ten jest nierozerwalnie powiązany z tym, o czym wspomnieliśmy w poprzednim semestrze; Pirackie oprogramowanie nigdy nie zapewni dobrych wyników pracy na naszym komputerze osobistym.

Jeśli w pewnym momencie nasz komputer działa doskonale, to wtedy zaczyna działać coraz wolniej, być może powinniśmy przeanalizować, od kiedy ta sytuacja miała miejsce; z pewnością możesz dojść do tego samego wniosku co my, wspominając o tym, Ta awaria wystąpiła, gdy zainstalowaliśmy jakiś rodzaj pirackiego oprogramowania.

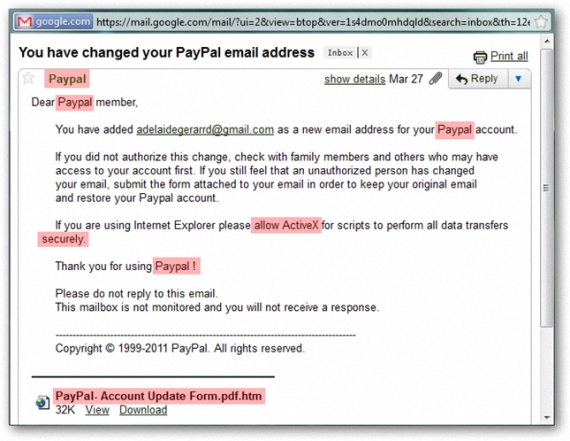

8. Uważaj na inżynierię społeczną

Choć ten aspekt został doskonale zidentyfikowany już jakiś czas temu, nowi użytkownicy Windowsa często wpadają w pułapkę socjotechniki.

Odnosi się do fałszywych wiadomości przychodzących na nasz e-mail, w których jesteśmy proszeni o podanie danych uwierzytelniających dostępu do usługi lub innego środowiska pod „groźbą” zamknięcia naszego konta lub definitywnie przerwać, co jest kłamstwem.

9. Często zmieniaj hasła

Kolejnym aspektem bezpieczeństwa, który musimy wziąć pod uwagę, są hasła dostępu do naszych usług internetowych.

Jeśli w pewnym momencie podejrzewaliśmy, że ktoś wszedł na naszą skrzynkę e-mail (lub inne podobne środowisko), być może już to zrobiliśmy zmieniliśmy hasło na nowe; Nigdy w życiu nie powinniśmy ponownie używać tego hasła, które zostało wcześniej zhakowane, ponieważ znajduje się ono w bazie danych tych pozbawionych skrupułów użytkowników.

10. Używaj silnych haseł

Jest to główna rekomendacja podawana zwykle użytkownikom przeglądającym różne środowiska internetowe; On stosowanie silnych haseł Może nam pomóc dobrze chronić informacje, które mamy w różnych miejscach w chmurze i na naszym komputerze.

Bezpieczne hasło jest generowane przez kombinację znaków alfanumerycznych (litery i cyfry), wielkich i małych liter oraz pewnych znaków, które utrudniają rozszyfrowanie.

Więcej informacji - Pobierz ESET Smart Security 5, Vuze Torrent Downloader: Pobierz pliki torrent na Androida, Jak wyłączyć aplikacje uruchamiane w systemie Windows, Znaczenie generowania silnych haseł