Wielu ludzi na świecie pracowało podczas praktycznie wejścia na rynek Nintendo Switcha włamać się do systemu operacyjnego. Jednocześnie jesteśmy pewni, że myślisz, że było też wielu inżynierów Nintendo i ekspertów ds. Bezpieczeństwa, którzy łatali możliwe błędy systemowe, aby upewnić się, że tego procesu nie można przeprowadzić w słynnej konsoli do gier japońskiej firmy.

Po tych wszystkich miesiącach oczekiwania, zwłaszcza po tym, jak w lutym zeszłego roku wyszły na jaw pierwsze wskazówki, które zaalarmowały nas wszystkich, że w końcu konsola mogła zostać zhakowana, dziś mamy ostateczne potwierdzenie, to samo, które pochodzi z dwóch różnych grup exploitów deweloperzy i którzy to potwierdzają, każdy, kto chce, może w pełni dostosować swoją jednostkę dzięki plikowi luka wykryta w procesorze Nvidia Tegra X1 obecny na konsoli.

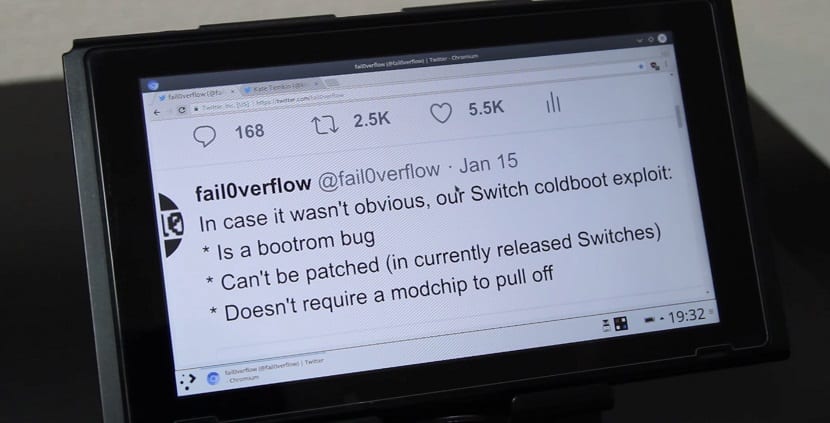

Chociaż luka wykorzystana do włamania się do Nintendo Switch jest znana, nikt nie będzie w stanie nic zrobić, aby naprawić błąd

Bez wątpienia najbardziej niepokojącym dziś dla Nintendo jest fakt, że pomimo tego, że jego inżynierowie, ze względu na oficjalną publikację przez dwie grupy twórców exploitów o tym, jak przebiega ten proces i do jakiej luki została wykorzystana zhakuj konsolę Nintendo, Twoi inżynierowie nie mogą nic zrobić, przynajmniej na konsolach do gier, które opuściły już fabrykę i są rozprowadzane na całym świecie, bez względu na to, czy zostały już zakupione, czy nadal są rozprowadzane w sklepach.

Przechodząc do szczegółów, najwyraźniej mówimy o pliku wykryto małą usterkę w SoC Tegra X1. Dzięki niemu teraz każdy użytkownik z minimalną wiedzą będzie mógł uruchomić kod źródłowy na swoim Nintendo Switchu z możliwością zainstalowania np. Systemu operacyjnego Linux, emulatorów, nieoficjalnych gier i mógłby nawet przejść do rzeczy, a przynajmniej to jest już omówione w społeczności, aby wykonać kopie zapasowe gier przechowywanych w konsoli do gier.

ReSwitched i FailOverflow były odpowiedzialne za włamanie do konsoli Nintendo Switch

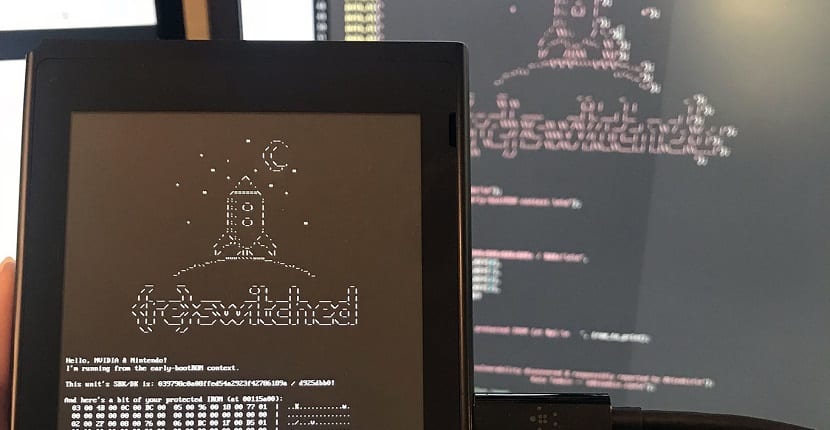

Odpowiedzialnymi za ten kamień milowy były zespoły ReSwitched i FailOverflow. W konkretnym przypadku wyposażenia Ponowna zmianajej członkowie zdążyli już opracować narzędzie o nazwie Fusee Gelee i działa w sposób tak prosty, jak wykorzystać lukę występującą w Nvidia Tegra X1 podczas odzyskiwania USB. W tym momencie uzyskujesz dostęp do bootROM, która umożliwia zainstalowanie nowego oprogramowania układowego całkowicie dostosowanego w bardzo prosty sposób, opcja, z której może korzystać wielu użytkowników.

Odnośnie propozycji Przepełnienie awaryjne, z którymi się spotkaliśmy SzopaEL2. Dzięki temu narzędziu możesz zainstalować dystrybucje oparte na systemie Linux, a nawet emulatory. To narzędzie jest już dostępne dla każdego użytkownika, który chce z niego korzystać, chociaż nie jest tak proste jak poprzednie, częściowo dlatego, że wiąże się to z dużym ryzykiem może to zakończyć się pożarem konsoli, ponieważ trzeba grać z napięciami samego Nintendo SwitchCo więcej, jak to pojawia się na stronie FailOverflow:

Jeśli Twój Switch zapali się lub stanie się Ouya, to nie nasza wina. Poważnie, nie narzekaj, jeśli coś pójdzie nie tak.

Firma ReSwitched spodziewa się, że przewodniki dotyczące korzystania z jej oprogramowania będą gotowe przed 15 czerwca

Tak czy inaczej, aby zainstalować jeden z dwóch exploitów, musisz stworzyć zwarcie w jednym z prawych pinów złącza Joy-Con. Dzięki temu małemu zwarciu aktywowany jest tryb odzyskiwania USB. Problem z Tegra X1 firmy Nvidia polega na tym, że podczas testowania platforma żąda 65.535 XNUMX bajtów dla każdego żądania, co znacznie przekracza pojemność bufora DMA w bootROMie. Dzięki temu przepełnieniu uzyskuje się dostęp do wszystkich chronionych aplikacji systemu, umożliwiając wykonanie dowolnego typu kodu.

W tej chwili Nintendo nie znalazło się w kwestii możliwego rozwiązania, które może dać wszystkim użytkownikom, którzy wykorzystują te techniki do zhakowania swojego urządzenia. Naprawianie ich za pomocą oprogramowania nie jest opłacalnym rozwiązaniem, ponieważ duża część używanego oprogramowania musiałaby zostać zmieniona, więc twórcy tego exploita zakładają więcej, że firma może blokować dostęp do usług online użytkownikom, którzy personalizują swoje urządzenia.

Na koniec powiem ci, że zgodnie z zapowiedziami komponentów ReSwitched, jego oprogramowania i wszystkie przewodniki i samouczki potrzebne do ich używania będą gotowe przed 15 czerwca.