Co powiesz na odblokowanie komputera Mac za pomocą Knock? być może dla wielu ludzi nie ma to żadnego sensu, ponieważ nie wiedzą, o czym tak naprawdę staramy się wspomnieć. Puk, poza tym, że jest dedykowaną aplikacją na urządzenia i sprzęt Apple, nazwa nawiązuje do tego, co użytkownik praktycznie musi zrobić, czyli dotknąć (jeśli przetłumaczymy to na hiszpański).

Innymi słowy, aby odblokować komputer Mac Korzystając z Knock, użytkownik musi mieć w rękach 2 komputery, z których jeden to komputer osobisty Mac, a także urządzenie mobilne z systemem iOS, które musi używać tego drugiego, aby móc wyłączyć hasło dostępu do pierwszego.

Jak odblokować komputer Mac za pomocą funkcji Knock

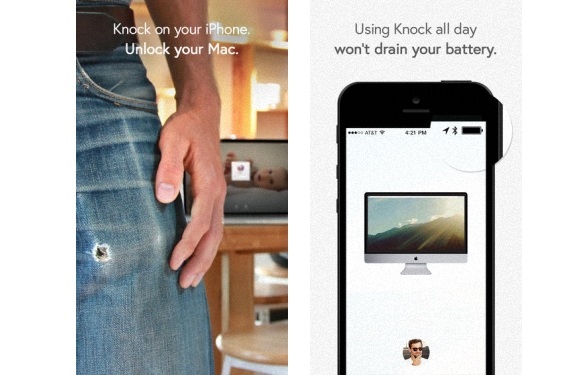

Film, który umieściliśmy w górnej części, wskazuje na to wszystko, na którym można podziwiać użytkownika (zwykłego), który podchodzi do swojego komputera Mac, który po kilku sekundach (w pierwszej części sceny) stuka dwukrotnie w jedną ze swoich kieszeni. Później (w drugiej części sceny) widać, że to, co miał w kieszeniach, było w rzeczywistości urządzeniem mobilnym z systemem iOS, czyli iPhone'em. Tu właśnie leży klucz do wszystkiego, ponieważ od odblokować komputer Mac W przypadku Knock konieczne jest dwukrotne dotknięcie ekranu urządzenia mobilnego z systemem iOS (którym może być telefon komórkowy iPhone lub tablet iPad), aby automatycznie ta czynność została zinterpretowana jako polecenie bezprzewodowe skierowane do komputera z komputerem Mac. Tam ekran blokady zniknie bez konieczności podawania hasła (sytuacja na korzyść niech nikt nie widzi, jak go wpisujemy i nie próbujemy później rozszyfrować).

Ale Jaką konfigurację należy wykonać na komputerach Apple? Więc możesz się dostać odblokować komputer Mac Z Knock musisz najpierw pobrać płatne narzędzie (tylko 3,59 euro), za pomocą którego otrzymasz 2 pliki, jeden do zainstalowania na komputerze osobistym i drugie urządzenie mobilne.

Zsynchronizuj komputery, aby odblokować komputer Mac za pomocą funkcji Knock

Zarówno aplikacja, którą zainstalujesz na komputerze osobistym Mac, jak i jej część, która miałaby trafić na urządzenie mobilne z systemem iOS, zostaną następnie zsynchronizowane bezprzewodowo, co jest konieczne, aby mieć Bluetooth 4.0, sytuacja, która może pomijać kilka urządzeń i Modele; Ta ostatnia, o której wspomnieliśmy, jest ogromną zaletą, ponieważ technologia Bluetooth 4.0 ma niskie zużycie energii, więc kiedy odblokować komputer Mac z Knockbateria w Twoim urządzeniu mobilnym nie budzi wielkiego uczucia.

W każdym razie, abyś miał lepsze odniesienie do kompatybilności tej aplikacji z różnymi modelami oferowanymi przez Apple (i twórcę tego narzędzia), wymienimy poniżej te modele, z którymi narzędzie zostało przetestowane:

- MacBook Air 2011 i nowsze wersje

- MacBook Pro 2012 i nowsze wersje

- iMac 2012 i nowszy

- Mac mini 2012 i nowszy

- Mac Pro 2013 i nowsze wersje

Powyższa lista dotyczy tylko komputerów Mac i powinna być dodana do modeli telefonów komórkowych Apple, które są kompatybilne z narzędziem. Te Praktycznie wahają się od iPhone'a 4s wzwyż, co sugeruje najnowsze modele proponowane przez firmę, czyli iPhone 5s i iPhone 5C; Jeśli mówimy o iPadzie, większość wersji jest kompatybilna z narzędziem (tylko Wi-Fi lub Wi-Fi z telefonem komórkowym), chociaż musimy wziąć pod uwagę te modele, które pochodzą od trzeciej generacji.

Innym pytaniem, które zadają sobie osoby, które mają zamiar nabyć tę aplikację, jest Co się stanie, jeśli zgubię iPhone'a? Fakt, że nie mamy już iPhone'a w naszych rękach (z powodu chwilowej lub trwałej utraty) zmusi użytkownika komputera Mac do wprowadzenia hasła odblokowującego w tradycyjny sposób (wpisując je) na swoim komputerze, a później do wyłączenia usługa synchronizacji, która została wykonana wcześniej.

Więcej informacji - Bezpiecznie lokalizuj i usuwaj hasła w przeglądarce Firefox