För närvarande är vi mycket vana vid det faktum att säkerhetsfel framträder praktiskt taget varje dag som antingen har upptäckts i tid av de olika företagen som är professionellt engagerade i detta eller direkt utnyttjar inför olika företag, och för övrigt komprometterar data från miljoner användare som använder dessa tjänster dagligen och ser hur deras identifierare och personuppgifter säljs till den högsta budgivaren på djupinternet.

Den här gången måste vi prata om Apple, ett företag vars produkter alltid har uppfattats som säkra av vissa användare eller snarare som 'ointressant' för andra. Jag säger detta av lite intresse för att antalet användare som för 10 år sedan använde en Apple-dator var praktiskt taget försumbar jämfört med de användare som använde andra operativsystem vid den tiden, till exempel Windows eller Linux, något som fick människor som tenderar att ta Fördelen med denna typ av fel brukar satsa på att attackera denna typ av operativsystem eftersom effekterna av deras programvara kommer att bli mycket större.

Det upptäckta problemet är inte typiskt för macOS utan snarare för dokumentationen från Apple själv

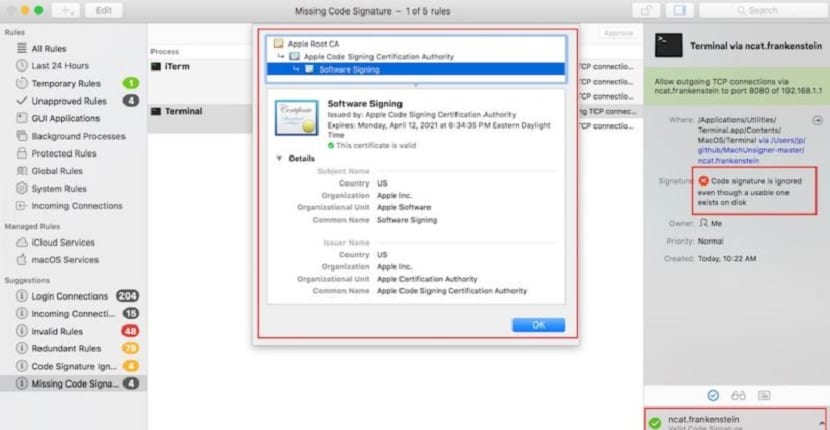

När vi går lite mer i detalj måste vi fokusera på ett problem som har funnits i mer än 11 år i macOS-operativsystemet, vilket är mycket allvarligare än du kan föreställa dig eftersom någon typ av skadlig applikation kan dra nytta av detta säkerhetshål för att visas som signerat av Apple. Detta innebär att det, när man försöker öppna, inte utlöser Gatekeeper, det säkerhetssystem som är installerat som standard i operativsystemet och ansvarar för att köra tredjepartsapplikationer som inte verifierats av Apple.

Observera att inte bara Gatekeeper kördes, utan antivirussystem som utvecklats specifikt för att upptäcka skadlig kod i operativsystemet som utvecklats av Apple väckte inte heller larmet, eftersom dessa applikationer, trots att de inte har klarat Apples granskning, de gick helt obemärkt förbi eftersom det tydligt tycktes vara undertecknat av det nordamerikanska företaget, vilket gjorde att de verifierades och var fria från eventuella säkerhetsfel som skulle kunna äventyra utrustningens prestanda och säkerhet.

Trots inget officiellt meddelande i detta avseende har Apple uppdaterat all dokumentation som är tillgänglig för utvecklare

För att förstå detta problem lite bättre, berätta att när ett program klarar Apples säkerhetskontroller och får företaget att signera det digitalt, introducerar operativsystemet det i en typ av vitlista över applikationer som verifierats av företaget och som uppfyller standarderna för själva systemet. Vid det här tillfället verkar det som om det verkliga problemet i MacOS inte var särskilt operativsystemet utan snarare felet var dokumentationen som utvecklarna hade för att signera applikationer från Apple.

Baserat på uttalanden från Patrick wardle, en av utvecklarna som har lyckats upptäcka detta farliga säkerhetsfel i macOS:

Enligt forskarna har den mekanism som många macOS-säkerhetsverktyg har använt sedan 2007 för att verifiera digitala signaturer varit trivial. Som ett resultat har det varit möjligt för någon att skicka skadlig kod som ett program som signerades med nyckeln som Apple använder för att signera sina applikationer.

För att vara tydlig är detta inte en sårbarhet eller ett fel i Apples kod ... i grund och botten är det fel i oklar och förvirrande dokumentation som fick människor att missbruka sitt API

Tydligen skulle Apple ha arbetat med att lösa problemet under en tid, som verkar redan ha reparerats om vi tar hänsyn till att företaget helt har uppdaterat den tillgängliga dokumentationen för utvecklare, vilket slutar med ett mycket kritiskt säkerhetsproblem som alla macOS-användare har haft i ungefär 11 år.