Igual que passa amb molts dels problemes i exploit que són detectats a les diferents aplicacions, en aquesta ocasió ha estat un investigador pertanyent a la signatura de seguretat Context, parlem concretament de Tom Court, el que acaba de publicar oficialment una sèrie de documents on demostra l'existència de petit problema que ha estat trobat al programari del client d'escriptori de Steam, mateix que ha estat present, encara que no t'ho puguis creure, durant els darrers 10 anys.

Cocretament parlem d'una vulnerabilitat que, malgrat el que puguis haver llegit per aquí, ja que hi ha llocs on sembla que s'està suavitzant el problema, qualsevol hacker amb prou coneixements, si aconsegueix explotar-lo podria arribar fins i tot a prendre el control de qualsevol ordinador que tingués aquest client instal·lat. El pitjor de tot aquest assumpte és que, malgrat que l'exploit ha estat present a l'aplicació durant els darrers 10 anys, aparèixer cap persona amb coneixements suficients per poder fer mal a un usuari ha aconseguit descobrir la vulnerabilitat.

Tom Court ha estat l'expert en seguretat capaç de trobar una de les pitjors vulnerabilitats del client d'ordinador de Steam

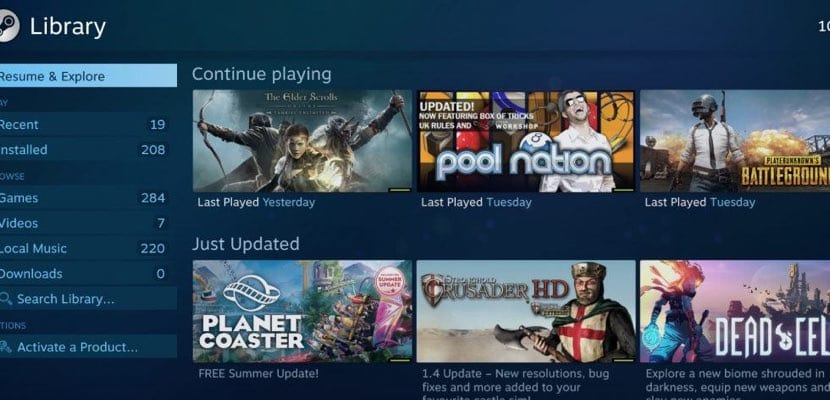

Entrant una mica més en detall i segons ha comentat el mateix Tom Court, parlem d'un problema amb la seguretat de l'aplicació molt simple i, sobretot i potser aquest hagi estat el risc més gran, molt fàcil d'utilitzar per qualsevol hacker. Per fer-nos una idea, comentar-te que el principal problema amb el programari de Steam que ha estat instal·lat en més de 15 milions d'ordinadors durant els darrers deu anys és que no tenia protecció contra els nous desenvolupaments d'exploits.

Segons ha comentat el mateix Tom Court, pel que sembla, gràcies a aquesta vulnerabilitat, qualsevol hacker podria haver arribat a aconseguir prendre el control de qualsevol ordinador, deixant completament al descobert tota la informació del propietari o usuari, incloses les credencials del sistema i altres serveis. El millor de tota aquesta notícia és que, per una vegada i potser a causa de la senzillesa d'aquest exploits, no hi ha indicis que cap hacker hagi aprofitat aquesta terrible fallada de seguretat.

Hem hagut d'esperar fins al 2018 perquè Valve hagi aconseguit solucionar aquest problema de seguretat a Steam

Tota aquesta informació ha sortit a la llum després que Valve, previsiblement solucionés part part d'aquest problema el juliol de 2017, concretament, pel que sembla, es va eliminar la part més perillosa de la vulnerabilitat. Després d'aquesta actualització curiosament el programari seguia presentant una fallada, encara que de menor abast ja que aquest només provocava el col·lapse del client i el hacker només podia implementar codi maliciós de forma remota a la màquina de la víctima. De fet i per demostrar aquesta fallada, el mateix Tom Court va fer un vídeo, el tens just a l'inici de l'entrada estesa, on ell mateix llança l'aplicació de calculadora de manera remota aprofitant aquesta fallada.

Com sol passar, Tom Court va informar Valve d'aquesta decisió i, des que fos descobert, ha estat sense revisar fins al 20 de febrer passat d'aquest mateix any 2018, data en què la versió beta del client solucionava aquesta vulnerabilitat. El passat 22 de març aquesta versió va deixar de ser beta i finalment va arribar a tots els usuaris. Com a detall, comentar-te que a les notes de la versió es pot trobar una línia on se li donen les gràcies al mateix Tom Court.

Almenys i en aquesta ocasió, tot i que hagi passat massa temps des que es va detectar la vulnerabilitat fins que finalment ha estat resolta, la veritat és que Valve en tot moment va parar esment als comentaris de Tom Court i ha col·laborat amb ell per aconseguir solucionar la decisió, cosa que contrasta amb les mesures presentades per un altre tipus d'empreses on no se sol prestar atenció a aquest tipus de contactes.

Més informació: Context