Ha Ön egyike azoknak, akik a Windows rendszerben sok olyan alkalmazással dolgoznak, amelyeket korábban telepített, akkor meg kell próbálnia megismerni ezeket a fontos információkat.

Az a tény, hogy nagyszámú alkalmazás csatlakoztatható az internethez az Ön engedélye nélkül (bár mások ezt törvényesen fogják megtenni, például a Windows), ami azt jelenti, hogy ez elkerülhetetlenül Ön távolról hozzáférést kínálna ezekhez az eszközökhöz a csapata számára. Bár ez az információ nagyobb érdeklődést jelenthet azok számára, akik fontolóra veszik a számítógépes elemzést, de mindig érdemes alapismeretekkel rendelkezniük arról, mi történhet a számítógépünkön, hogy bármilyen típusú gyanús tevékenységről véleményt tudjunk adni a szakembernek. Windows rendszeren.

Hagyományos módszer a forgalmas portok ellenőrzésére a Windows rendszerben

Ebben a cikkben megpróbáljuk ezt a szempontot két különböző módszerrel elemezni, amelyek közül az egyik a hagyományos és a másik, ehelyett néhány harmadik féltől származó alkalmazás támogatja. Jelenleg elemeznünk kell a "hagyományos" szót, ami azt jelenti, hogy csak a másikat fogjuk használni natív Windows funkciók és eszközök. Ehhez javasoljuk, hogy kövesse az alábbi lépéseket:

- Indítsa el a Windows munkamenetet.

- A CMD-hívás felé (ha lehetséges, rendszergazdai engedélyekkel).

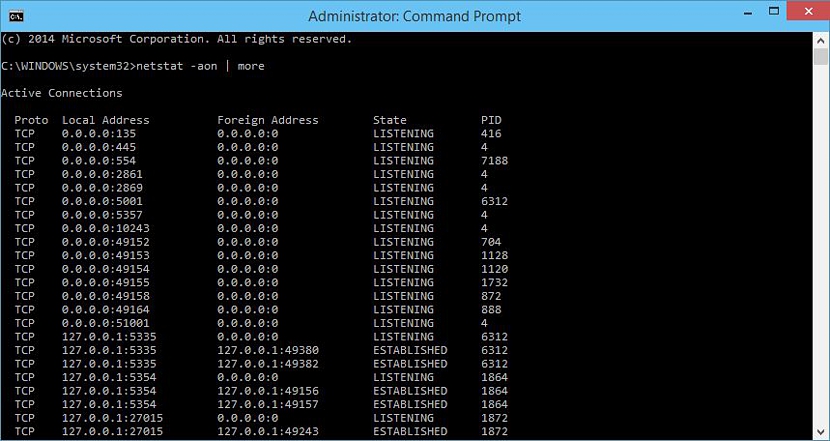

- Miután megnyílt a parancs terminál ablaka, írja be a következőket, majd nyomja meg az «Enter» gombot.

netstat -aon | more

Ha elvégezte ezeket a kis lépéseket, azonnal megjelenik egy kis lista, és ahol könnyen azonosíthatjuk a különböző típusú TCP protokollcímeket. A helyi címek oszlopában (Helyi cím) megcsodálhatja az utolsó számot (a kettőspont utáni), amely a az adott szolgáltatás által elfoglalt kikötő. Ha ugyanazon a vonalon irányítja a figyelmét az utolsó rész (az utolsó oszlop) felé, akkor megtalálja azt a folyamatot, amely a számítógépet ezen a porton keresztül köti össze, vagyis azt, amelyik aPID«, Betűszavak«A folyamat azonosítása”.

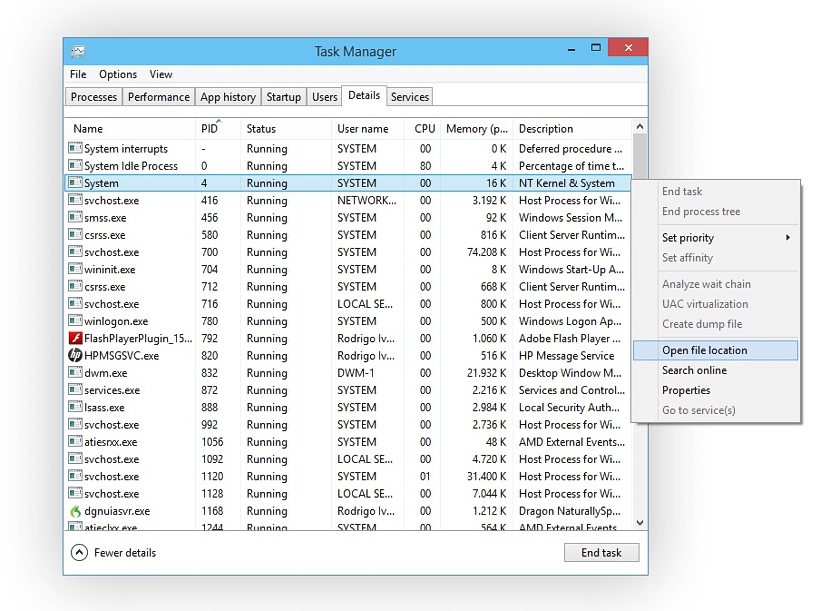

Most már csak muszáj hívja a «Feladatkezelőt» az egér jobb gombjával kattintva a Windows eszköztáron. Ezzel az ablak azonnal megjelenik, és hová kell mennünk a «folyamatok»Az operációs rendszerek Windows 8-nál alacsonyabb verzióiban; attól a verziótól kezdve a Windows 10-ig a PID-adatokig, amelyek érdekeltek vagyunk, meg kell találnia azokat a lapon, amely a következőt írja:szolgáltatások”.

Itt kell lennünk keresse meg a PID-t, amelyet korábban a parancsterminálban találtunk (a CMD-vel), megcsodálhatjuk, melyik folyamat foglalja el a számítógépünkről a csatlakozási portot. Ha több információt szeretne róla kapni, akkor az egér jobb gombjával ki kell választania az említett folyamatot, és ki kell választania azt a lehetőséget, amely lehetővé teszi az alkalmazás megnyitásának helyét.

Módszer harmadik fél eszközével

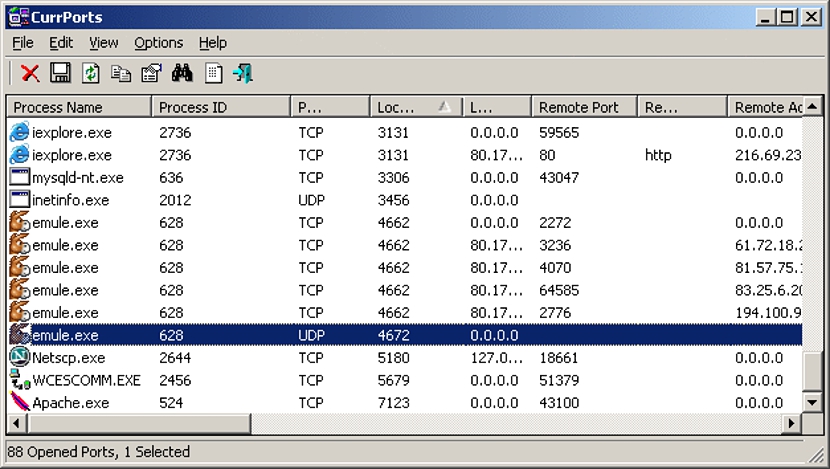

Bár minden, amit fent említettünk, az egyik legegyszerűbben elvégezhető módszer, van egy további alternatíva, amelyet elfogadhatunk, ha nem tetszik a Windows-szal dolgozni egy parancs végrehajtásakor. Egy harmadik fél által használt alkalmazás az, amelynek neve «CurrPorts", melyik teljesen ingyenes és hogy bármilyen korlátozás nélkül használhatja.

A futtatásakor talál egy, az előzőhöz nagyon hasonló ablakot, ahol megcsodálhatja az összes folyamatot, amely fut a Windows rendszerben, és azt a portot, amelyet az Ön hálózati kapcsolatán belül foglalnak el.

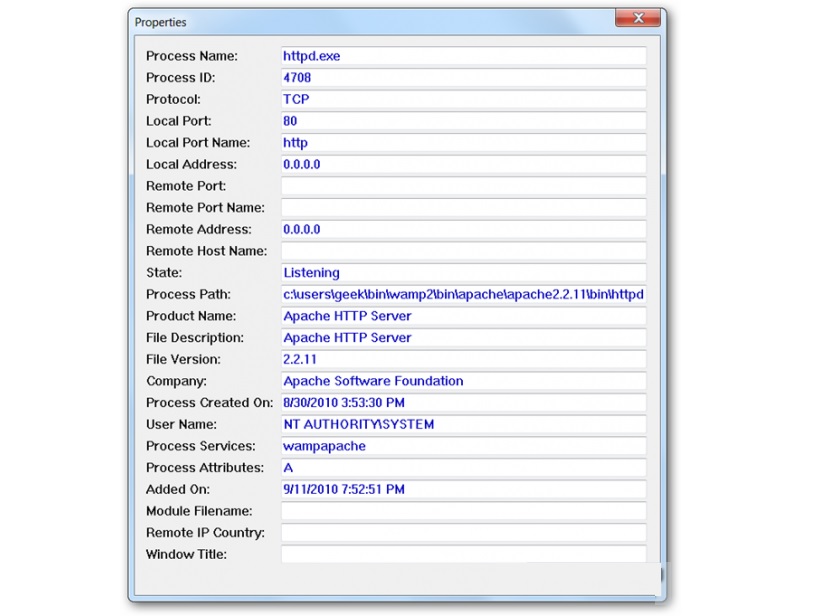

Ha érdekel ezeknek a folyamatoknak a részletesebb megismerése, csak duplán kell rá kattintania, hogy megjelenjen egy új ablak; az a fogás, amelyet a felső részbe helyeztünk, meg fog csodálni abban a pillanatban, ami információként szolgál tudd meg, hogy az erőforrás legálisan vagy illegálisan használja-e a portodat.

Köszönöm, hogy hasznos volt