Stiamo vivendo un momento di transizione in cui molti analisti e aziende ci bombardano, mostrandoci e facendoci credere, in alcuni casi, che viviamo in un mondo in cui la sicurezza, uno dei pilastri della società moderna, sembra essere qualcosa che noi sono ha promesso ma cosa non abbiamo mai avuto come individui, qualcosa che diventa chiaro quando navighiamo in Internet giorno dopo giorno, un sistema che è diventato la base delle nostre comunicazioni e che sembra essere totalmente insicuro.

Abbiamo una nuova prova di quello che sto cercando di dirti nelle ultime pubblicazioni realizzate da nientemeno che Samy kamkar. Per coloro che non hanno mai sentito questo nome, ti dico che non è altro che uno dei hacker cappello bianco o hacker etico il più famoso del momento, che è stato incaricato di sviluppare un dispositivo con capacità sufficiente per hackerare il tuo computer in meno di un minuto.

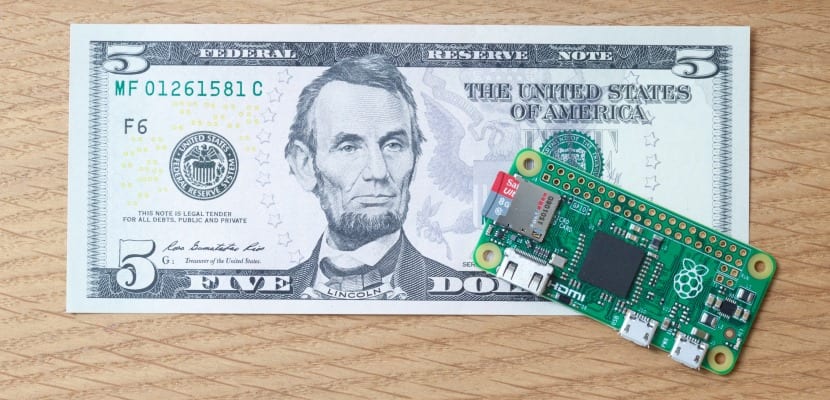

Con soli $ 5 sarai in possesso dell'hardware necessario per hackerare un computer in meno di un minuto

Proprio perché non è un hacker da usare, cioè una persona che cerca qualsiasi tipo di difetto, bug, backdoor (come vogliamo chiamarlo) a prendi il controllo del tuo computer e cerca il tuo male, ha deciso di rendere pubblica sia la sua scoperta che il modo e la metodologia con cui procedere per svolgere questo lavoro, dopo aver avvisato le aziende proprietarie del software che attacca di prendere il controllo del tuo computer e che queste hanno i loro prodotti rattoppati.

Come puoi leggere nel titolo di questo post, stiamo parlando di un investimento di soli 5 dollari per poter prendere il controllo di qualsiasi computer. Come potrebbe essere altrimenti, per questo abbiamo bisogno di un controller come il Raspberry Pi Zero. Perché ciò sia possibile, la famosa scheda deve avere installato un programma dannoso che, se connesso tramite USB o Thunderbolt, è in grado di emulare un dispositivo Ethernet e attaccare tutte le connessioni di uscita del tuo computer. Grazie a ciò, può indurti a dirottare letteralmente tutto il traffico Internet che lo attraversa.

Potrebbe sembrare una cosa da poco, ma la cosa importante di questo attacco è che, con esso, il sistema può rubare tutti i cookie presenti nel computer quando un utente lo utilizza per sfogliare pagine senza crittografia web HTTPS. L'idea che si persegue in seguito è quella di esporre tutti i servizi che hai visitato in cui, a tua volta, ti sei identificato nello stesso momento in cui il router interno del computer attaccato è esposto in modo che possa essere accessibile da remoto.

Nelle sue stesse parole kamkar:

Come utente malintenzionato, posso accedere al Raspberry Pi e ottenere i tuoi cookie e accedere agli stessi siti Web che faresti tu. Per questo non ho bisogno di password o nome utente.

Grazie a questa tecnica chiunque potrebbe falsificare la tua identità in tutti i siti a cui hai avuto accesso in precedenza dal tuo computer.

Come puoi vedere, è stato davvero dimostrato che con un investimento di $ 5, con una conoscenza minima, puoi hackerare un computer in meno di un minuto, rubare tutti i tuoi cookie e il traffico web e poi, quando arriva il momento, usa tutte queste informazioni contro di te, essere in grado, nel migliore dei mali, di soppiantare la tua identità in qualsiasi tipo di social network, per esempio.

A volte la verità è quella il modo più semplice è il più efficace E, come mostra questo hacker etico, a volte può essere davvero facile compromettere la privacy di un computer anche se può avere accesso protetto da password. Non voglio salutarvi senza fare mio uno dei tanti avvertimenti che di solito vengono dati nei discorsi relativi a questo argomento e cioè non è consigliabile lasciare l'attrezzatura incustodita in un luogo pubblico, anche se chiuso a chiave.

Mi sembra che hackerare un computer sia qualcosa che con 5 euro non mi bagna.