Muchas han sido las personas en el mundo que han estado trabajando durante prácticamente la llegada al mercado de la Nintendo Switch para conseguir hackear su sistema operativo. A su vez, somo seguro estarás pensando, también han sido muchos los ingenieros de Nintendo y expertos en seguridad que han ido parcheando posibles errores del sistema para conseguir que este proceso no se pudiese realizar en la famosa videoconsola de la compañía japonesa.

Después de todos estos meses de espera, sobre todo después de que durante el pasado mes de febrero viesen la luz las primeras pistas que nos alarmaron a todos sobre el hecho de que finalmente si que se pudiese hackear la consola, hoy tenemos la confirmación definitiva, misma que nos llega desde dos grupos diferentes de desarrolladores de exploits y que confirman que, todo el que quiera, podrá personalizar al completo su unidad gracias a una vulnerabilidad detectada en el procesador Nvidia Tegra X1 presente en la consola.

A pesar de que se conoce la vulnerabilidad utilizada para hackar la Nintendo Switch, nadie podrá hacer nada por subsanar el error

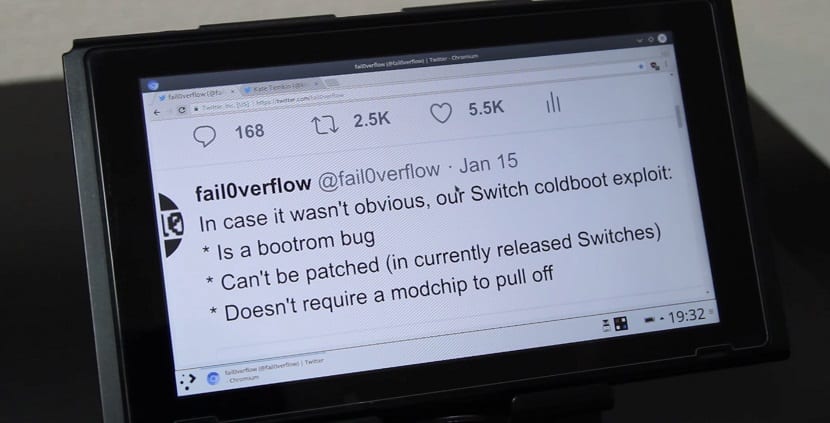

Sin lugar a dudas, lo más preocupante para Nintendo hoy día pasa por el hecho de que, a pesar de que sus ingenieros, debido a la publicación oficial por parte de los dos grupos de desarrolladores de exploits de cómo se lleva a cabo el proceso y qué vulnerabilidad ha sido la utilizada para hackear la consola de Nintendo, sus ingenieros no pueden hacer nada, al menos en las videoconsolas que ya han salido de fábrica y están repartidas por todo el mundo, hayan sido compradas ya o estén aún repartidas por las tiendas.

Entrando un poco más en detalle, al parecer hablamos de un pequeño fallo detectado en el SoC Tegra X1. Gracias al mismo ahora cualquier usuario con un mínimo de conocimientos podrá ejecutar en su Nintendo Switch código fuente con la capacidad de permitirle instalar por ejemplo un sistema operativo Linux, emuladores, juegos no oficiales e incluso se podría llegar al punto, o al menos eso es lo que ya se comenta en la comunidad, de realizar copias de seguridad de los juegos almacenados en la videoconsola.

ReSwitched y FailOverflow han sido los responsables del hackeo a la Nintendo Switch

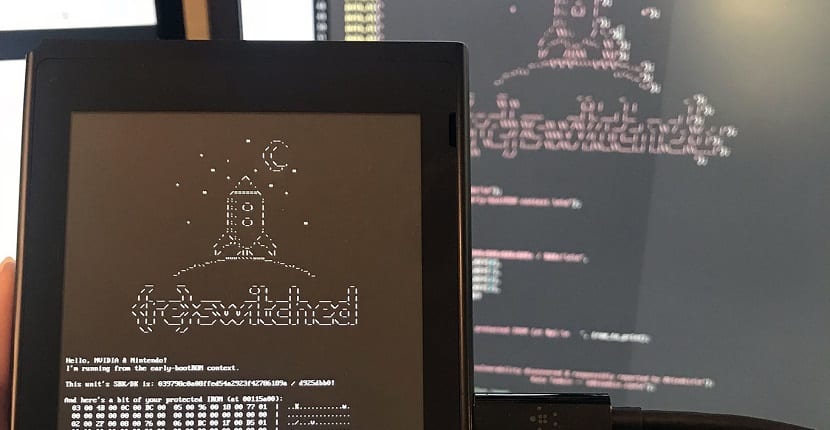

Los responsables de este hito han sido los equipos ReSwitched y FailOverflow. En el caso concreto del equipo ReSwitched, sus integrantes ya han tenido tiempo para desarrollar una herramienta conocida como Fusée Gelée y funciona de una forma tan sencilla como el aprovechar la vulnerabilidad presente en el Nvidia Tegra X1 cuando se realiza una recuperación USB. En este punto se accede al bootROM lo que permite instalar un nuevo firmware totalmente a medida de una forma muy sencilla, una opción que puede ser la utilizada por muchos usuarios.

En cuanto a la propuesta de FailOverflow, nos encontramos con ShofEL2. Gracias a este herramienta podrás instalar distribuciones basadas en Linux e incluso emuladores. Esta herramienta ya está disponible para cualquier usuario que quiera utilizarlo aunque no es tan sencillo como el anterior, en parte porque el hacerlo lleva un alto riesgo que puede acabar con tu consola incendiada debido a que hay que jugar con los voltajes de la propia Nintendo Switch, es más, según aparece en la propia web de FailOverflow:

Si tu Switch se incendia o se convierte en Ouya, no es nuestra culpa. En serio, no te quejes si algo sale mal.

ReSwitched espera tener listos las guías para el uso de su software antes del 15 de junio

Sea como fuere, para poder instalar cualquiera de los dos exploits hay que crear un cortocircuito en uno de los pines del conector del Joy-Con derecho. Gracias precisamente a este pequeño cortocircuito se activa el modo de recuperación USB. El problema con el Tegra X1 de Nvidia está en que, durante la comprobación, la plataforma solicita 65.535 bytes por cada petición, una cantidad que supera ampliamente la capacidad del buffer DMA en el bootROM. Debido a este desbordamiento se da acceso a todas las aplicaciones protegidas del sistema permitiendo ejecutar cualquier tipo de código.

De momento Nintendo no se ha posicionado en cuanto a una posible solución que pueda dar a todos los usuarios que utilicen estas técnicas para hackear su dispositivo. Repararlas vía software no es una solución viable ya que habría que habría que cambiar gran parte del software que se utiliza por lo que los desarrolladores de este exploit apuestan más a que la compañía pueda bloquear el acceso a los servicios online a los usuarios que personalicen sus dispositivos.

Como detalle final, comentarte que, tal y como ha sido anunciado por los componentes de ReSwitched, su software y todas las guías y tutoriales necesarios para utilizarlos estarán listos antes del próximo 15 de junio.